Kaspersky Lab vulnerado por el temido APT Duqu . Una lección para todos

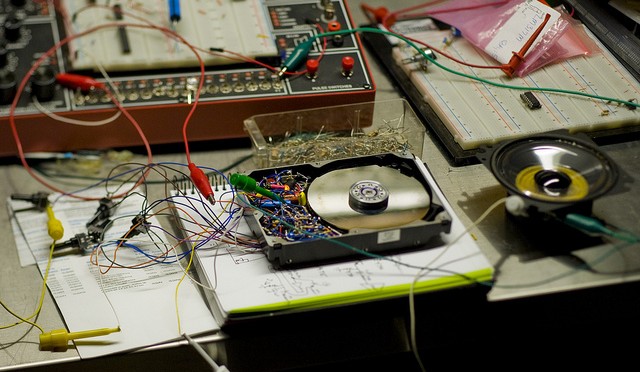

En los albores del 2015, el equipo de Kaspersky Lab detectaba una ciberintrusión en sus sistemas, haciendo saltar las alarmas del gigante en ciberseguridad, que inmediatamente ordenó llevar a cabo un análisis profundo y detallado del incidente. Las conclusiones de la ardua investigación fueron que el APT (Advanced Persistent Threat) utilizado era un sucesor del temido duqu, que aterró las redes en los años 2011 y 2012. El ataque inicial se enfocó en el eslabón más débil de la cadena, el usuario

Seguir leyendoKaspersky Lab vulnerado por el temido APT Duqu . Una lección para todos